В 2018 году было арестовано больше 250 создателей и продавцов читов для PUBG

PUBG Corporation опубликовали блог, в котором рассказали некоторые подробности и технические детали о работе античита в PlayerUnknown’s Battlegrounds и различных методах противодействия пользователям запрещенных программ. Разработчики также рассказали об арестах продавцов и создателей читов в Китае и Южной Корее.

Приветствуем, любители PUBG!

Мы обещали держать вас в курсе о мерах по борьбе с читерством и потому решили коротенько рассказать о том, чем занимались в последние месяцы. Борьба с жульничеством не прекращается ни на миг. Хотя мы не можем рассказать про все предпринимаемые меры из-за очевидной помехи нашей работе, нам хотелось бы поведать вам о нескольких моментах. Это поможет вам понять, чего нам удалось добиться и в каком направлении мы намерены двигаться.

- Усиление технических средств защиты

- Совершенствование античит-систем

- Улучшение системы обнаружения неразрешенных программ

- Устранение уязвимостей в Steam

- Активное взаимодействие с правоохранительными органами

Усиление технических средств защиты

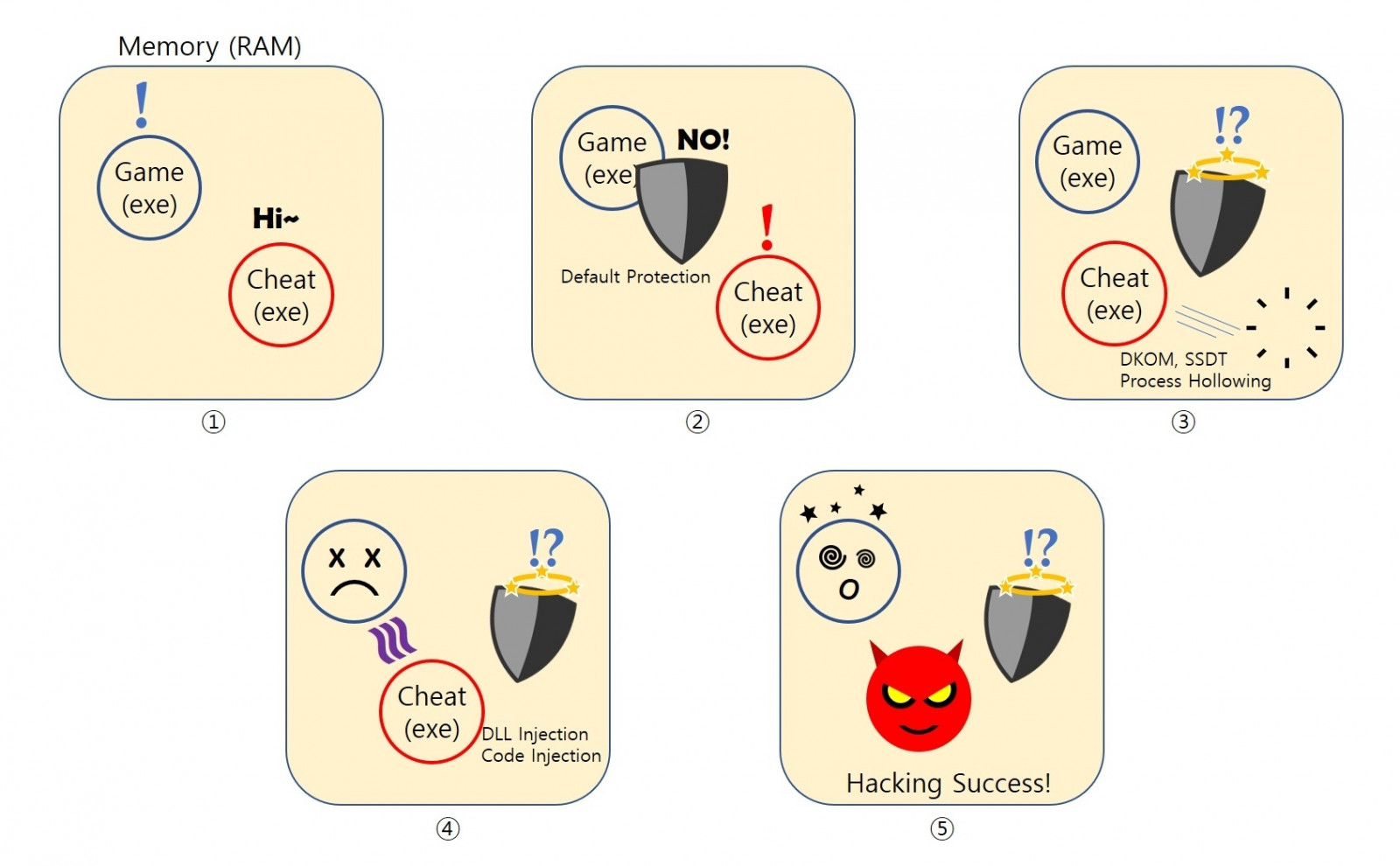

За время существования PUBG мы сталкивались с разными типами атак с применением чит-программ. Пусть мы и предприняли нужные действия, а также добавили множество мер безопасности для повышения эффективности и скорости реагирования на каждый тип атаки, в этом противостоянии невозможно поставить точку. Для начала давайте рассмотрим, как работают чит-программы в целом, и на какие технические усиления мер защиты мы пошли.

1. При запуске исполняемых файлов игры и чит-программы происходит одновременная загрузка данных в оперативную память.

2. Приводится в действие исходная защитная система игры, либо запускается сторонний античит.

- Это «подготовительная» фаза защиты, позволяющая оградить программный процесс игры от вмешательства извне.

3. Процесс чит-программы пытается нейтрализовать вторую защитную технологию и получить доступ к памяти процесса игры.

- При наличии такого доступа чит-программа может изменять игровые данные.

- Наиболее известными программами для достижения этой цели являются DKOM, Process Hollowing и SSDT hooking.

4. Чит-программа с доступом к памяти процесса игры может собирать различные данные и изменять или копировать их для активации недопустимых функций, которые не предусмотрены в игре. Наиболее типовыми методами являются внедрение DLL (DLL injection) и внедрение кода (Code injection).

- Внедрение DLL: внедрение файла динамически подключаемой библиотеки (DLL) в определенный процесс. Для этого используется функция LoadLibrary() API Windows.

- Внедрение кода: внедрение исполняемого кода в целевой процесс. Для этого используется функция Windows CreateRemoteThread().

5. Полученная область памяти может быть свободно прочитана, подменена или изменена для активации функций, которые фактически отсутствуют в игре.

Внедрение DLL — самый старый и широко применяемый метод взлома. В игровой процесс принудительно внедряется определенный файл DLL. При успешном проведении атаки содержащийся в DLL код будет считаться доверенным, как если бы это был код самой игры. Таким образом, с помощью DLL для подключения и перехвата данных игровой процесс может быть изменен по желанию хакера.

Защита от внедрения DLL была одной из первостепенных задач команды по борьбе с читерством. На ранней стадии разработки PUBG возникали проблемы с совместимостью: игра ошибочно считала, что такие программы, как Steam и Discord пытаются внедрить DLL, либо их библиотеки DLL считались вредоносным кодом.

Атаки драйвера ядра являются еще одним типом взлома, с которым нам пришлось столкнуться. Драйвер ядра — это файл, который используется для связи между аппаратными средствами. Он создает процесс, который работает с определенными полномочиями. Поскольку драйвер ядра может обходить большинство античит-систем, а его права доступа выше, чем у обычного пользователя, такую атаку гораздо сложнее обнаружить.

Кроме того, несмотря на блокировку несанкционированных драйверов ядра внутренними средствами ОС Windows, во многих случаях сторонние драйверы ядра выдаются за проверенные. Для этого используются уязвимости в системе защиты и незаконно передаваемые сертификаты.

Мы могли бы защититься от атак такого типа, используя тот же метод, который используется для предотвращения внедрения DLL, однако это было бы не лучшим решением. В ОС Windows постоянно находятся новые уязвимости, а большинство античитов используют решения, схожие с теми, которые реализованы во вредоносном коде, из-за чего их трудно различить. Поэтому в настоящее время команда по борьбе с читерством уделяет основное внимание защите той области памяти, которая может быть использована злоумышленниками. Она применяет шифрование для эффективного реагирования на атаки с использованием драйверов ядра, делая все возможное для расширения области применения этого метода.

Мы также усиливаем различные технические средства, например, добавляя шифрование протокола связи между клиентом и сервером, либо повторно проверяя полученное значение в клиенте. Это позволяет нам не сдавать позиции в борьбе с хакерскими программами.

Совершенствование античит-систем

В дополнение к описанным выше техническим средствам, для защиты игрового процесса в PUBG используются внешние решения борьбы с читами. Как вам уже известно из пресс-релизов и прочих источников, в настоящее время мы используем два античита: BattlEye и Uncheater. Они защищают область процесса игры и одновременно выявляют различные попытки обойти античит.

Помимо этого мы применяем технику машинного обучения, анализирующую схемы активности наших игроков. Мы также создали систему, которая может обнаруживать отклоняющиеся от нормы схемы или отдельные действия, нарушающие нормальную работу игры и являющиеся следствием хакерской атаки. В ходе разработки этих систем мы сотрудничали с множеством компаний, занимающихся выпуском античитов, и ведущими инженерами, что помогло нам повысить безопасность игры.

Мы будем поддерживать сотрудничество с другими компаниями, занимающимися разработкой античитов, изучать новые методы атак и разрабатывать технологии, которые будут от них защищать.

Улучшение системы обнаружения неразрешенных программ

Даже с помощью различных средств защиты, которые мы установили, практически невозможно заблокировать все неразрешенные программы. При выявлении подозрительных программ, которые пытаются обойти наши средства защиты, мы стараемся определить, используются ли такие программы в игре. При необходимости они сразу блокируются.

В среднем, ежедневно команда по борьбе с читерством анализирует порядка 3 ТБ игровых логов, около 60 видов журналов античит-систем, а также более 10 миллионов отчетов. Используя этот массив данных, мы вычисляем пользователей, которые проявляют непривычную активность, и после проверки блокируем их учетные записи. Кроме того, мы периодически обновляем шаблоны неразрешенных программ, чтобы ранее заблокированные, а после измененные программы не начали снова работать.

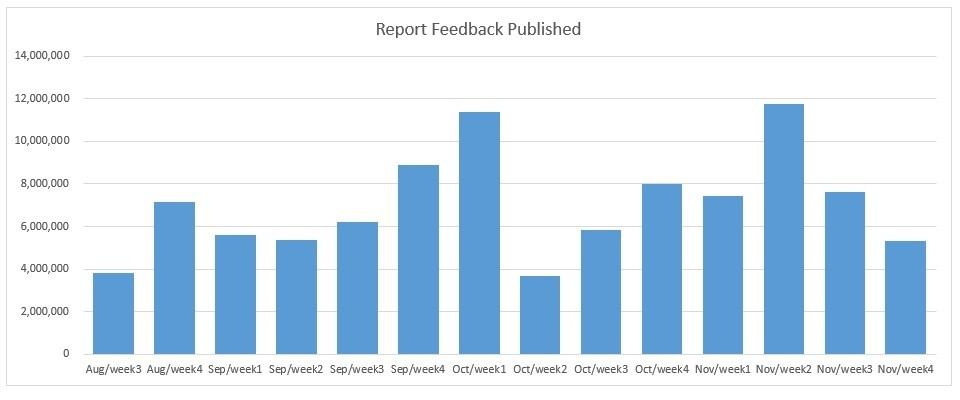

Одновременно с этим мы пытаемся улучшить методы извещения игроков об обновлениях системы безопасности. В качестве примера можно привести систему подачи жалоб, которая была представлена в обновлении от 23 августа. С момента ее ввода было отправлено более 100 миллионов жалоб на игроков. 83% игроков, на которых было подано несколько жалоб за один сеанс игры, были навсегда заблокированы. Поэтому не думайте, что один-единственный отчет ничего не значит. Это серьезный вклад в борьбу за честную игру.

Ниже приведены данные из еженедельных отчетов о жалобах за период с 23 августа по 30 ноября.

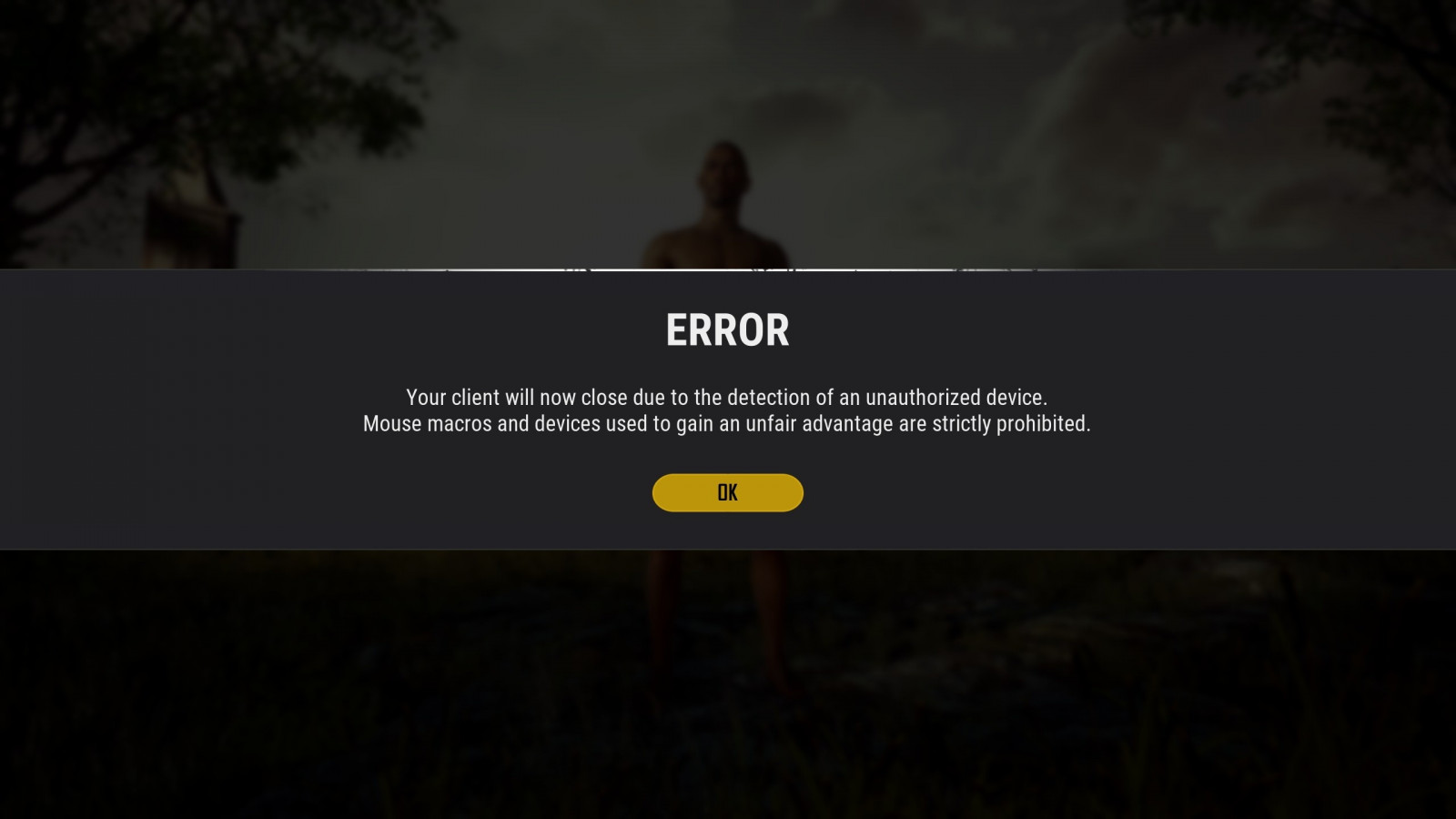

С 19 ноября мы начали применять аппаратную блокировку игроков. Этот метод блокировки требует аккуратного использования, поэтому мы предпринимаем дополнительные меры предосторожности во избежание негативных последствий игры из кафе и с компьютеров, которые используются несколькими игроками. Мы очень тщательно выбираем цели для такого блокирования, стараясь не затронуть интересы честных игроков. При аппаратной блокировке пользователь получает сообщение, показанное на скриншоте ниже, после чего утрачивает возможность играть в PUBG с данного устройства. Наряду с аппаратными блокировками мы также начали ограничивать использование мышей с макросами. Чтобы исключить возможность получения нечестного преимущества, мы планируем запретить использование в PUBG любых поддерживающих макросы устройств.

Сообщение о блокировке оборудования.

Сообщение о блокировке мыши с макросами.

В настоящее время более 100 человек круглосуточно и семь дней в неделю наблюдают за местами, где продаются такие средства (сайты, мессенджеры, Discord и т. д.). Мы также тщательно контролируем различные сообщества, в которых обмениваются информацией о хакерских программах. Это позволяет оперативно выявлять и устранять любые угрозы безопасности PUBG.

Конечной целью является такое усиление упреждающих мер, при котором хакеры потеряют интерес к игре.

Также мы недавно добавили систему рассылки оповещений в реальном времени. Она сообщает о блокировке учетной записи одного из участников другим игрокам этого же матча. Всякий раз, когда в ходе матча система безопасности обнаруживает аномальную активность или хакерские действия одного из игроков, его учетная запись блокируется. А поскольку матч продолжается, сообщение о блокировке появляется в ленте убийств, где его увидят остальные игроки.

Устранение уязвимостей в Steam

В дополнение к средствам защиты в игре, мы также помогли устранить уязвимости внешних платформ. Как вам известно, PUBG работает на платформе Steam. Известны случаи, когда определенные уязвимости платформы использовались для незаконного извлечения прибыли. Действуя совместно со Steam, мы устранили уязвимости, чтобы пользователи хакерских программ понесли заслуженное наказание. Ниже приведены примеры реальных случаев.

- Использование уязвимости в системе Family Sharing Steam для обхода ограничений Steam и PUBG.

- Если купивший PUBG пользователь Steam использовал систему Family Sharing и предоставлял доступ к игре через учетную запись, на которой она не была приобретена, эта учетная запись больше не могла использоваться для игры в PUBG.

- Манипуляции с игровым временем в Steam для возврата игры с возмещением потраченных средств при длительном использовании игры (бесплатная игра).

- Мы работали с Valve (Steam) над изменением метода подсчета игрового времени в PUBG и корректировкой условий возврата программного обеспечения, чтобы подобного больше не происходило.

- Использование заблокированной на основном сервере учетной записи для доступа к тестовому серверу и использования читов. Было возможно из-за того, что ввиду структуры платформы Steam бета-версия и тестовые серверы считаются находящимися в разных средах.

- Мы изменили систему так, чтобы информация о блокировке проверялась на всех серверах. Теперь основные, тестовые и прочие сервера имеют доступ к общим данным о блокировке. Поэтому игрок, заблокированный на одном сервере, не сможет играть на других серверах.

Благодаря тесному сотрудничеству со Steam мы постоянно совершенствуем систему, стараясь бороться с использованием уязвимостей платформы.

Активное взаимодействие с правоохранительными органами

Конечно, важно противодействовать хакерским программам, которые мешают честной игре. Однако основной целью должны оставаться те, кто разрабатывает, рекламирует и продает такие программы. Чтобы предотвратить распространение хакерских программ, мы работаем с правоохранительными органами и нашими офисами в других странах, стараясь повсеместно бороться со злоумышленниками с помощью юридических средств. Ниже представлены результаты судебных процессов, начатых в 2018 году. В китайском регионе успех стал возможен благодаря тесному сотрудничеству с Tencent.

- 41 арест в округе Ляньюньган (Китай) в январе 2018 года.

- 3 ареста в округе Хуайань (Китай) в феврале 2018 года.

- 11 арестов в округе Сянъянь (Китай) в феврале 2018 года.

- 141 арест в Нанкине (Китай) в апреле 2018 года.

- 1 арест в округе Хуайань (Китай) в апреле 2018 года.

- 6 арестов полицейским органом Тэджона (Корея) в августе 2018 года.

- 1 арест в округе Вэньчжоу (Китай) в сентябре 2018 года.

- 3 ареста в округе Таншань (Китай) в октябре 2018 года.

- 34 ареста в округе Вэньчжоу (Китай) в октябре 2018 года.

- 11 арестов полицейским отделением Янгчеона (Корея) в октябре 2018 года.

В дополнение к упомянутым выше результатам, в настоящее время мы расследуем продажи хакерских программ совместно с Национальным агентством полиции Кореи, юридическими фирмами и агентствами по защите авторских прав. Также мы отслеживаем разработчиков этих программ. Мы будем сообщать вам о новых результатах расследования.

Заключение

В каждом матче PUBG за победу отчаянно бьется целая сотня игроков. Мы понимаем, что даже один-единственный читер может лишить многих людей удовольствия от матча, и поэтому нам нужно поддерживать гораздо более высокий уровень безопасности, чем в других играх.

Мы будем продолжать посвящать себя этой задаче. Сегодня мы рассказали только о первых этапах борьбы. Знайте, что мы не прекратим исследовать и разрабатывать новые технологии против читерства. Мы приложим все силы, чтобы устранить как можно больше хакерских программ и призвать к ответу их разработчиков.

Мы ценим ваше терпение и доверие. Мы сделаем все возможное, чтобы вас не разочаровать. Благодарим вас за поддержку и сообщения о нарушениях.

-- Команда PUBG по борьбе с читерством

Вчера PUBG Corporation опубликовали новый блог, в котором ответили на жалобы игроков из России и стран СНГ на некорректную работу системы матчмейкинга.

Источник: forums.pubg.com

Комментарии

читеры это их хлеб! чем больше забанят, тем больше народу опять купят игру! читеры им выгодны! это война с ветряными мельницами.